1. Actualizamos los repositorios.

#apt-get update

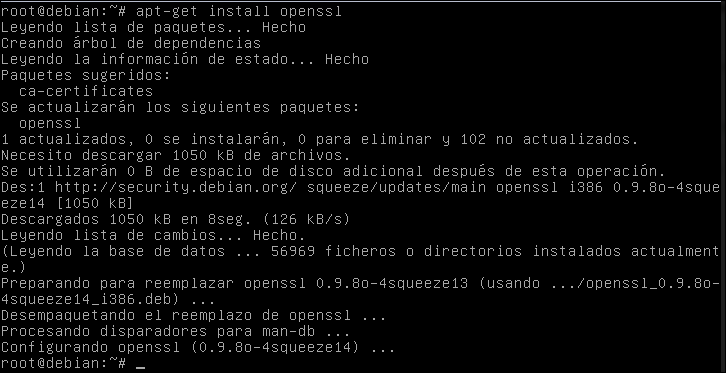

2. Instalar los paquetes de OpenSSL.

#apt-get install openssl

3. Creamos un directorio (#mkdir miCA) donde van a estar los certificados nuevos de la organización. (Esto por una mejor seguridad y un mejor orden, ya que por lo general toda configuración de certificados se guardan en directorios por defecto).

Luego de crear el directorio ingresamos en el y procedemos a crear el nuevo CA (#/usr/lib/ssl/misc/CA.pl -newca)

4. Ahora encontraremos ficheros importantes, como el certificado de la AC y su clave privada. (Cada que se vaya a realizar una FIRMA a un certificado, debemos digitar está clave)

Certificado de la AC >>> (/etc/miCA/demoCA/cacert.pem)

Clave de la AC >>> (/etc/miCA/demoCA/private/cakey.pem)

En general, el certificado de la autoridad de certificación (cacert.pem) deberá poseerlo cualquier usuario que desee comprobar la autenticidad de otros certificados firmados digitalmente por nuestra autoridad de certificación.

Creación de Certificados Firmados.

1. Ingresamos a nuestro directorio miCA y seguimos los siguientes pasos:

#openssl req -new -keyout newkey.pem -out newreq.pem -days 365

2. Ahora vamos a transferir dichos ficheros a un certificado.

#cat newkey.pem newreq > new.csr

3. Cuando se ejecuto la solicitud openssl req , este nos pidió la información del usuario que será propietario del certificado.

Los ficheros creados son:

newkey.pem >>> Clave del usuario

newreq.pem >>> Solicitud de Certificado

newcert.pem >>> Certificado X.509 del usuario firmado por la AC

NOTA: Es posible que tengamos que convertir los certificados a formatos aceptados por sistemas operativos comerciales (MS Windows), para ello podremos ejecutar los siguientes comandos:

PEM a formato DER (Windows)

#openssl x509 -in cacert.pem -out cacert.cer -sha1 -outform DER

PEM a formato P12 (Windows)

#openssl pkcs12 -export -in newcert.pem -inkey newkey.pem -certfile demoCA/cacert.pem -out newcert.p12

No hay comentarios:

Publicar un comentario