Como sabemos Postfix sirve para crear un servicio de mensajería, la instalación siguiente será de un entorno consola.

Los parámetros de configuración están basados en un ejercicio anterior donde utilizábamos LDAP, con una empresa de domino ABC.COM

Se recomienda crear primero el servicio LDAP http://stiven1907.blogspot.com/2013/07/server-ldap-debian.html

1. Actualizamos los repositorios #apt-get update

2. Vamos a instalar los paquetes de Postfix y MySQL con las dependencias sugeridas

#apt-get install postfix postfix-doc postfix-mysql mysql-server postfix-ldap

Ahora ingresaremos a MySQL (#mysql -u root -p) y crearemos la base de datos con sus tablas.

Para información de como crear estos parámetros, ingresar a http://stiven1907.blogspot.com/2013/05/instalacion-server-mysql-centos.html

NOTA: MySQL es para crear un respaldo de la información que se tiene de los usuarios y otros en el LDAP. Mas adelante se dirá como sincronizar estos servicios.

myhostname = NombreServidor

mydomain = Domino

myorigin = Dominio

mydestination = Esta relacionado a todos los sectores de inicio de sección

mynetworks = son las redes donde tendrá contacto el dominio

mail_spool_directory = ruta de bandeja de correos

4. Luego editamos #/etc/hosts para para indicar al equipo con que dirección debe relacionarse

5. En #/etc/hostname vamos a colocar el nombre del equipo (en nuestro caso el nombre del dominio al que actuamos como servidor)

6. Ahora crearemos unos usuarios con #useradd -m NomreUsuario y les asignaremos clave a cada uno con #passwd -m NomreUsuario.

Para que estos cambios se vean vamos a reiniciar el sistema con #reboot

Como podemos ver nuestro nombre a cambiado de debian a admin, ahora vamos a iniciar desde telnet para enviar un correo

helo localhost = es para ver si hay conexión entre el usuario y el servicio

mail from = el usuario que envía el mensaje

rcpt to = el usuario que recibe el mensaje

data = es para indicar que vamos a escribir el mensaje

[espacio en blanco] = es para escribir el mensaje, damos [enter] y ponemos un punto (.) para finalizar con [enter]

quit = es para terminar la sesión

Como en el fichero /etc/postfix/main.conf seleccionamos que la ruta de la bandeja de mensajes fuera mail_spool_directory = /var/spool/mail, entonces los mensajes llegan allí dentro del directorio de cada usuario y con el comando #cat /var/spool/mail/NombreUsuario podremos ver lo que le han escrito al usuario

Desde allí enviaremos un correo al usuario creado (en mi caso 'admin') así:

#echo "MensajeQueDeseamosEnviar" | mail -s "AsuntoDelMensaje" NombreUsuario@Dominio

Como nuestro servicio esta anexo junto con el dominio de la institución Sena, también podemos enviar correos a estos usuario, como se muestra en la imagen. (Solo para uso local institucional)

7. Ahora vamos a instalar el sistema de autenticidad SASL y decimos que SI (S) a la instalación de sus dependencias

Ahora vamos a editar el fichero /etc/postfix/main.cf , para que detecte la autenticidad de SASL añadiendo las lineas de abajo

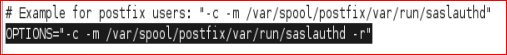

En el fichero /etc/default/saslauthd configuraremos las lineas:

Activamos el servicio

START=no >>> START=yes

Cambiamos la ruta de incriptación:

OPTIONS="-c -m /var/spool/postfix/var/run/saslauthd -r"

Ahora añadimos los servicios identificados en el grupo SASL al grupo Postfix.

Editaremos el fichero /etc/postfix/sasl/smtpd.conf , el cual no existe pero será necesario

8. Vamos a instalar OpenSSL para crear los archivos de incriptación.

Ahora vamos a crear un directorio #mkdir /etc/postfix/ssl , ingresamos luego a este directorio y generamos nuestro primer certificado con:

#openssl genrsa -des3 -rand /etc/hosts -out smtpd.key 1024 (cuando le damos enter este nos pide una contraseña para dicho certificado).

Ha este certificado le vamos a cambiar unos permisos con #chmod 0600 smtpd.key

Ahora vamos a crear nuestro certificado local con:

#openssl req -new -outform PEM -out smtpd.cert -newkey rsa:2048 --nodes -keyout smtpd.key -keyform PEM -days 365 -x509 (este certificado nos pedirá una información)

Iniciales del país: (para mi caso 'CO' de Colombia)

Iniciales del departamento: (para mi caso 'ANT' de Antioquia)

Nombre de la ciudad: (para mi casa será 'Medellín')

Nombre de la empresa: (para mi caso será el dominio)

Nombre de unidad organizacional ppal: (para mi caso puede ser 'rpo.com')

Nombre común: (este será el hostname)

Email: (para mi caso será el administrador)

Reiniciar los servicios instalados

#service saslauthd restart

#service postfix restart

#service opessl restart

9. Vamos a instalar Dovecot para los servicios de IMAP y POP3

En el fichero de configuración que queda en /etc/dovecot/dovecot.conf vamos a añadir la siguiente linea mostrada en la imagen.

10. Para crear una base de datos de usuarios con LDAP seguiremos los pasos mostrados en el siguiente enlace:

La diferencia va en el fichero siguiente en las 2 lineas de abajo:

#nss_base-passwd ou=People,dc=padl,dc=com?one

#nss_base-shadow ou=People,dc=padl,dc=com?one

Esta 2 lineas deben de quedar con el sub al final para identificar que son archivos que se puedan añadir a otros servicios:

nss_base-passwd ou=OrganizaciónDeUsuarios,dc=Dominio,dc=ExtensiónDominio?sub

nss_base-shadow ou=OrganizaciónDeUsuarios,dc=Dominio,dc=ExtensiónDominio?sub

En mi caso que hay varias dejare que lea desde la organización principal:

nss_base-passwd ou=rpo.com,dc=rpo,dc=com?sub

nss_base-shadow ou=rpo.com,dc=rpo,dc=com?sub

#service postfix restart

#service dovecot restart

#service slapd restart

10. Primero vamos a ver que si funciona el servicio de LDAP. Como en el enlace recomendado anteriormente ya les debió dar la identificación de usuarios.

NOTA: Para poder iniciar un sesión con imap o pop3, primero nuestro usuario debe de tener un directorio donde ingresar-, Por ello vamos a crear el directorio de uno (pepito)

Ahora con el comando #telnet 127.0.0.1 110 (será una sesión Localhost para pop3, porque seleccionamos el puerto 110)

Cuando salga +OK Dovecot realy escribiremos user NombreUsuario [Enter], para mi ejemplo será pepito. Luego cuando salga +OK escribiremos pass ClaveUusario [enter] y nos indicara que ya hemos iniciado sesión con +OK Logged in.

11. Luego de estar listos con lo anterior instalaremos los siguientes paquetes, que serán los que nos ayudaran a crear los respaldos y la sincronización de LDAP con Postfix

Postfix con interfaz gráfica

1. Vamos a instalar el siguiente paquete

Recuerden que para hallar inconvenientes en los servicios esta el comando

#tail -n 20 /var/log/ FicheroAUbicarElProblema , normalmente en syslog2. Luego de instalado con las dependencias, nos dirigimos a Aplicaciones > Internet > Mail Icedove

El nos pedirá que ingresemos con un usuario

Acá cargaran los servicios de autenticidad. El cual podemos detener y configurar manualmente y esperamos a que cargue

Está es la interfaz gráfica simple de icedove, allí tenemos a los usuarios que hemos agregado, en la pestaña podemos ver que estaos en la sesión de stiven@abc.com y la inbox es su bandeja de entrada; En la opción señalada podemos enviar mensajes

Está sería la plataforma para enviar mensajes, con casilla de destinatario, casilla de asunto, panel de escritura de mensaje, opción de guardar, opción de adjuntar, opción de descartar, opción de enviar, etc.

Este cargara y luego nos ubicamos con el usuario correspondiente y visualizamos su Inbox