#aptitude update

2. Instalar la aplicación

#aptitude install openvpn

3. Vamos a activar y luego a probar que este funcionando la interfaz TUN

4. Copiar los archivos de la aplicación al directorio /etc/openvpn y ingresaremos al directorio 2.0

#cp -r /usr/share/doc/openvpn/examples/easy-rsa/2.0/ /etc/openvpn/

5. Editar el fichero /etc/openvpn/2.0/vars

Cambiar:

export EASY_RSA="`pwd`"

por:

export EASY_RSA="/etc/openvpn/2.0"

Cambiar:

export KEY_COUNTRY=pais_del_vpn

export KEY_PROVINCE=departamento_del_vpn

export KEY_CITY=ciudad_del_vpn

export KEY_ORG=nombre_de_la_vpn ó servidor

export KEY_EMAIL=nombre@mi-dominio.com

export KEY_CONFIG='/etc/openvpn/2.0/whichopensslcnf $EASY_RSA'

6. Vamos a dar permisos al fichero vars y a ejecutar la limpieza para configurar el certificado de Autoridad

7. Editar la localización del Certificado

Cambiar:

"$EASY_RSA/pkitool" --interact --initca $*

Por:

"/etc/openvpn/easy-rsa/2.0/pkitool" --interact --initca $*

8. Crear el Certificado de Autoridad

#source vars

# ./clean-all

#./build-ca

Country Name (2 letter code) [CO]: CO

State or Province Name (full name) [ANT]: ANT

Locality Name (eg, city) [Medellin]: MED

Organization Name (eg, company) [RPO.CO]: RPO.CO

Organizational Unit Name (eg, section) [VPN]: VPN

Common Name (eg, your name or your server's hostname) [VPN CA]: ADMIN

Name []:

Email Address [usuario@dominio.com]:admin@rpo.co

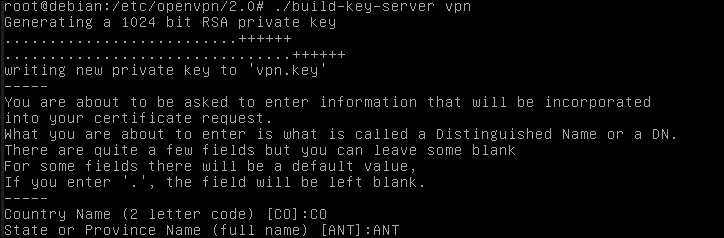

9. Ahora editar el certificado del servidor

# ./build-key-server servidor

10. Ahora vamos con el primer usuario (./build-key usuario), para los demás usuarios seguimos este paso

#./build-key admin

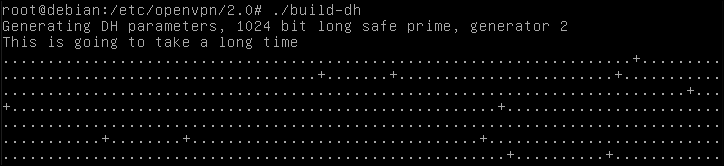

12. Vamos a crear los parámetros DF (Diffie Hellman)

13. Visualizemos la creacion de los certificados, sesiones y claves en el directorio /etc/openvpn/2.0/keys/

14. (OPCIONAL) Copiamos los datos principales del directorio /etc/.../keys a /etc/openvpn

15. Hay que crear el fichero openvpn.conf donde estarán las especificaciones del servicio

A) definimos la interfaz a utilizar, protocolo (TCP o UDP) y puerto.

B) definimos los fichero de certificación y autenticidad del servidor

C) definimos que no habrán usuarios ni grupos privilegiados y el rango de direcciones de la red local

D) definimos parámetros que ayudaran a mantener la conexión después de cada reinicio de servicio

E) definimos el parámetro que nos proveerá de buena información

F) definimos los parámetros que ayudan a mantener una vía activa, detallando lo que viaja en la red, ubicando la info en un fichero especifico y el compacto de los paquetes que circulan

16. Ahora seguiremos los siguientes pasos, para activar el reenvio de datos, para asegurarnos de que el TUN este activo y para enjaular los usuarios que manejan windows.

17. Ahora iniciamos el servicio

#service openvpn restart (reiniciar por si se realizan cambios en la configuración)

#service openvpn stop (detener es servicio VPN)

18. Verificando que el servicio VPN se este ejecutando

MENSAJE DEL SISTEMA (podemos ver al final el sequence complete)

VISUALIZACIÓN DE LA INTERFAZ TUN0 (podemos ver que se asigno una IP del rango)

El servidor tiene en estos momentos 3 interfaces: eth0 (Conexión a Internet), eth1 (Conexión a Red Local) y TUN0 (Creada para la VPN)VISUALIZACIÓN DEL PUERTO

Instalación de los clientes (Windows)

Luego de descargado lo ejecutamos:

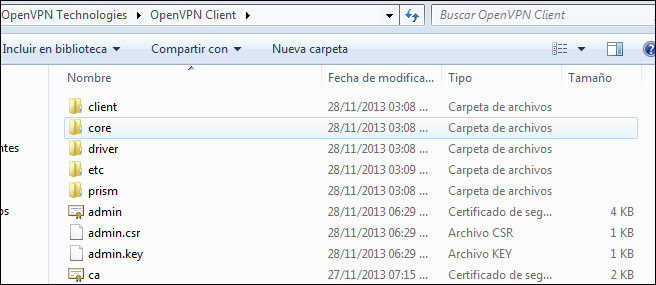

2. Una vez todo listo copiamos los archivos ca.crt, admin.crt, admin.key y admin.csr en:

A) C:/Archivosdeprogramas/openvpn/config este directorio se encuentra oculto y sirve para dar seguridad al proceso.

B) C:/Archivosdeprogramas/Openvpn technologies/Openvpn Client/ más simplemente, igualmente funciona con todos los ficheros en el mismo lugar.

3. Luego de instalar el adonet instalamos por defecto el cliente vpn para windows y creamos un archivo llamado: "Nombre_Cliente".ovpn, para mi caso será steven.ovpn:

#Contenido de steven.ovpn

dev tun

client

proto tcp

remote 10.0.1.2 1122 (Tipo_cliente 'remote' - IP_servidor_eth1 - Puerto de transmición)

resolv-retry infinite

nobind

user nobody

group nogroup

persist-key

persist-tun

ca ca.crt

cert admin.crt

key admin.key

comp-lzo

verb 3

NOTA: En la instalación del OpenVPN para Windows hay un ejemplo del cliente, yo lo copie y lo re-configure, pero solo se necesita la información arribe presente.

4. Lo situamos en la ubicación correcta:

5. Ejecutamos el OpenVPN Client, seleccionamos en Connection Profiles

6. Cuando damos click acá nos sale este cuadro y seleccionamos Local File

7. Seleccionamos el usuario creado, en mi caso steven.ovpn

8. Damos click en guardar [Save]

9. Click en el botón naranja, luego de esto empezara a cargar la conexión y no s dará un dirección IP que este contenida en la red VPN (El rango debe ser especifico al cual se puede acceder a internet), en mi caso hice una diferente para identificar la red a la cual me estoy conectando.

10. Con el CMD podemos verificar que ya estamos conectados, siempre y cuando estemos en el mismo rango de red.

11. En el fichero especificado en la creación del servidor, podemos ver los procesos realizados y detallados, gracias a la verbosidad [verb 3]

No hay comentarios:

Publicar un comentario